Cybertruslen

Lister

Kvantecomputere har potentiale til at kunne bryde en stor del af den kryptografi, som anvendes i it-systemer og på internettet i dag. For de fleste privatpersoner vil det være tilstrækkeligt at holde it-systemer opdateret, mens det for mange myndigheder og virksomheder kan være relevant at forberede overgangen til kvantesikker kryptografi.

(Foto: Shutterstock)

Kryptografi er en essentiel teknologi, der anvendes bredt i vores digitale infrastruktur. Kryptografi sikrer privatliv og fortrolighed, samt fungerer som en byggesten i digitale signaturer og identificering.

En række af de kryptosystemer, som anvendes i dag, vil muligvis i fremtiden kunne brydes ved hjælp af en kvantecomputer.

De fleste it-systemer bygger på mindst ét sårbart kryptosystem, som bliver det svage led, der bryder sikkerhedskæden. Dermed vil næsten alle it-systemer blive sårbare over for angreb, hvis en kvantecomputer med tilstrækkelig kapacitet bygges.

Den potentielle trussel fra kvantecomputere har medført, at nye kryptografiske algoritmer er ved at blive standardiseret. Derefter skal de sårbare algoritmer udskiftes i it-systemer over en årrække. Denne artikel giver et overblik over truslen fra kvantecomputere, og hvordan man kan forberede sig på den.

Eksempler på kryptografiske algoritmer, der kan brydes med en kvantecomputer:

Eksempler på kryptografiske algoritmer, der forventes at være modstandsdygtige overfor angreb med en kvantecomputer:

Kvantecomputere giver nye muligheder for at køre algoritmer, der kan løse problemer, som ikke kan løses med traditionelle computere. En af disse er Shors algoritme, der giver en metode til at bryde de mest udbredte kryptografiske algoritmer (se infoboks), når den køres på en kvantecomputer.

For at Shors algoritme kan bryde moderne kryptografi, kræves dog en kvantecomputer, der er langt mere udviklet i systemets størrelse og beregningsmæssig præcision, end hvad der er tilgængeligt i dag. En kvantecomputer, der har kapacitet til at bryde anvendt kryptografi, kaldes for en kryptografisk relevant kvantecomputer.

I det følgende bruges betegnelsen kvantecomputer om en kryptografisk relevant kvantecomputer.

Der findes ikke nogen entydig forudsigelse af, hvornår – hvis nogensinde – der vil findes kvantecomputere, som kan true kryptografi. I en undersøgelse fra Global Risk Institute (1) er en opgørelse af 46 eksperters forventninger. Her svarer 22 af de 46, at de mener, der er 50% eller højere sandsynlighed for, at en kvantecomputer vil kunne bryde RSA2048 inden for 15 år. Alle undtagen én svarer, at der er mindre end 50% sandsynlighed for, at det sker inden for 5 år.

Indsaml nu – dekryptér senere

Selv om der ikke i dag findes kryptografisk relevante kvantecomputere, kan en potentiel fremtidig kvantecomputer udgøre en trussel allerede nu, via et angreb som ”Indsaml nu - dekryptér senere”.

I et sådant angreb vil en ondsindet aktør indsamle krypteret data i dag med henblik på at dekryptere det i fremtiden, når kvantecomputing er tilpas moden.

For at dette angreb kan lykkes, skal følgende kriterier være opfyldt:

For at angrebet vil give værdi for den ondsindede aktør, skal det ydermere gælde, at:

Når man skal lave en risikovurdering for et sådant angreb, er det værd at bemærke, at kriterie 1 og 2 forudsætter, at den ondsindede aktør har betydelige tekniske og økonomiske ressourcer. Det må forventes, at det i første omgang kun vil være en begrænset mængde aktører, der er i stand til at udføre et sådant angreb. Britiske National Cyber Security Center vurderer i publikationen Preparing for Quantum-Safe Cryptography, (2) at omkostningerne til opbevaring af data, som er forbundet med angrebet, medfører at det sandsynligvis primært vil være rettet mod yderst følsomme data eller data med stor værdi. Kriterie 3 afhænger af yderligere tre parametre:

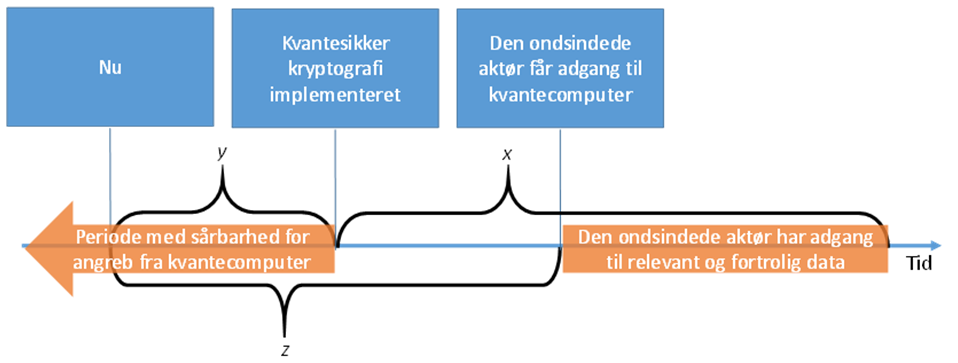

For at sikre, at data forbliver fortrolige i det ønskede antal år skal x < z-y være opfyldt. Denne ulighed er kendt som Moscas sætning og illustreret i figur 1 (i rapporten Quantum-safe cryptography fra den tyske it-sikkerhedsmyndighed Bundesamt für Sicherheit in der Informationstechnik (BSI) (3) bekrives Mocsas sætning yderligere).

Figur 1: Tidslinje for Moscas sætning. Når en ondsindet aktør har adgang til en kvantecomputer, vil denne kunne dekryptere data, som er indsamlet tidligere end implementering af kvantesikker kryptografi. Den nyeste data har været fortrolig i perioden z-y.

Da der er stor usikkerhed om, hvornår en kryptografisk relevant kvantecomputer er tilgængelig kan det være vanskeligt at estimere z. Den tyske it-sikkerhedsmyndighed, BSI, bruger ”de tidlige 2030’ere” som arbejdshypotese, men understreger, at det ikke er en prognose (3).

Vurdering af y, er systemspecifik. Her kan systemets alder, størrelse og kompleksitet være parametre. Det amerikanske National Institute of Standards and Technology (NIST) advarer i publikationen Getting Ready for Post-Quantum Cryptography (4) om, at det i de værste tilfælde kan tage ”årtier” at udskifte kryptografi. Vurdering af x er specifik for det enkelte datasæt.

Identifikation og digital signatur

Med en kvantecomputer vil det også være muligt at forfalske digitale signaturer og identiteter, der er lavet med ikke-kvantesikre kryptografiske algoritmer.

For digitale signaturer findes ikke noget ”indsaml nu – dekryptér senere”-angreb. Der er derfor ikke en trussel mod hverken identifikation eller digital signatur før det tidspunkt, hvor en ondsindet aktør har adgang til en kvantecomputer.

En forudsætning for troværdigheden af digitale signaturer er tillid til, at de ikke kan forfalskes. En afledt trussel mod digitale signaturer kan derfor være en tillidssvækkende udbredt formodning om, at der allerede findes en kvantecomputer, der kan forfalske signaturer, uanset om kvantecomputeren eksisterer eller ej.

Det amerikanske National Institute of Standards and Technology (NIST) står bag de fleste kryptografiske standarder, som anvendes i dag. For at imødegå truslen fra kvantecomputere startede NIST i 2016 en konkurrence, der skal finde algoritmer til en ny standard, der kan modstå angreb med en kvantecomputer.

Det er planen, at den nye standard med tiden vil erstatte de algoritmer, der i dag anvendes.

NIST's nye standard, post-quantum cryptography (PQC), forventes at være klar i løbet af 2024 og vil dermed blive den første for kvantesikker kryptografi.

I det følgende benævnes NIST-standarden for kvantesikker kryptografi NIST PQC. Når der ikke refereres til en specifik standard bruges kvantesikker kryptografi. Bemærk, at mange bruger forkortelsen PQC som specifik reference til NIST PQC standarden, og at nogle bruger forkortelsen QSC (quantum-safe cryptography) for kvantesikker kryptografi.

NIST PQC kandidatalgoritmer

Som en del af standardiseringsprocessen har NIST offentliggjort flere såkaldte kandidatalgoritmer, som potentielt kan blive en del af den endelige standard.

Det er vigtigt at understrege, at kandidatalgoritmerne endnu ikke er endeligt udvalgt.

Der kan være behov for justeringer, og man kan opdage uventede svagheder i kandidatalgoritmerne. Det kan derfor ikke anbefales at bruge kandidatalgoritmerne, før den endelige standardisering er afsluttet. Det britiske National Cyber Security Centre gennemgår nogle af risiciene ved kandidatalgoritmerne i Preparing for Quantum-Safe Cryptography (2). Undtagelsesvist kan en kandidatalgoritme bruges som del af en hybrid algoritme som beskrevet på side 6.

Uanset hvordan truslen fra en kvantecomputer vurderes, så forventes det, at de nuværende kryptografiske algoritmer med tiden vil blive udskiftet med kvantesikker kryptografi. Se mere i (3) side 61.

Hvornår og hvordan denne udskiftning bedst foretages, vil være forskellig for hvert it-system og bl.a. afhænge af følsomheden af de data, som systemet behandler, systemets kompleksitet og leverandørsupport.

Det findes ikke noget entydigt godt tidspunkt for udskiftning. Risikoen ved at vente vil vokse med tiden. Omvendt vil risikoen ved at skifte til kvantesikker kryptografi falde i takt med, at de nye algoritmer bliver afprøvet og modnet.

Standardiseringen af NIST PQC forventes afsluttet i 2024 og vil være en milepæl, der kan bruges som pejlemærke. Som en rettesnor bør opdatering tidligst sættes i drift, når NIST PQC-standarden er klar. Her skal man være opmærksom på, at arbejdet med udskiftningen ligger forud for idriftsættelsen, og at der derfor kan være systemer, hvor arbejdet med fordel kan påbegyndes nu.

Der kan også være systemer, typisk med yderst følsom eller værdifuld data, hvor der er specifikke grunde til at idriftsætte kvantesikker kryptografi, før NIST PQC-standarden er klar.

Almindeligt anvendte systemer og software

Overordnet forventes det, at systemer med stor udbredelse fra store leverandører vil blive opgraderet til kvantesikker kryptografi af leverandøren. Eksempler på dette er de almindeligt udbredte web-browsere, mail-klienter og operativsystemer.

I disse tilfælde skal brugeren blot holde sine systemer og applikationer opdaterede (2).

Hvis man udelukkende bruger almindeligt anvendte systemer og software, vil man derfor kunne nøjes med løbende at opdatere sine it-systemer og applikationer. Dette vil gælde for de fleste privatpersoner.

Eksisterende systemer

For it-systemer og software med smal anvendelse eller fra små leverandører er det ikke givet, at disse vil blive opdateret til kvantesikker kryptografi af leverandøren.

Hvis disse systemer ikke opdateres til kvantesikker kryptografi, kan en kvantecomputer på sigt blive en trussel.

Allerede nu kan man skabe et overblik over systemer, der behandler følsom eller værdifuld data, med henblik på at vurdere risiko og tidspunkt for udskiftning eller opgradering. USA’s Department of Homeland Security (DHS) har udgivet en grafik med oversigt over processen (5).

For eksisterende systemer bør det undersøges, om leverandøren vil levere kvantesikker kryptografi som del af den løbende softwareopdatering. Hvis løbende opdatering ikke inkluderer kvantesikker kryptografi, kan man for hvert enkelt system lave en overordnet risikoanalyse ud fra følgende spørgsmål:

Er svaret ’ja’ til alle spørgsmål, kan der være behov for at undersøge, om systemet skal opdateres, isoleres eller udfases. Der findes flere vejledninger med mere detaljerede analyseværktøjer. Et af disse er Migration strategies and recommendations to Quantum Safe schemes fra European Telecommunications Standards Institute (6).

Hvis systemet ikke kan opdateres, kan man allerede nu planlægge at udfase eller isolere systemet.

Isolering består i at forhindre en ondsindet aktør i at tilgå systemet, primært fokuseret på krypteret datatransmission og fjernadgange til systemet. Dette kan f.eks. opnås ved tilføje et ekstra lag af kryptering, for eksempel VPN, som kan opgraderes i takt med standardisering af kvantesikker kryptografi. En anden mulighed kan være at afkoble systemet helt fra andre it-systemer og internettet.

Ved nyanskaffelser

Ved anskaffelser af nye it-systemer, der forventes at skulle bruges i længere tid, kan det undersøges, hvilke planer leverandøren har for at opgradere systemet til kvantesikker kryptografi (2). Dette kan være særligt relevant for systemer fra en lille leverandør eller for systemer med smal anvendelse.

It-leverandører og egenudviklet software

De fleste leverandører af software eller it-systemer, der indeholder kryptografi, vil først forventes at levere opdateringer, når den nye NIST PQC-standard er klar. Man skal ved planlægning af implementering af kvantesikker kryptografi være opmærksom på, at nye NIST PQC-algoritmer ikke kan erstatte de eksisterende algoritmer én-til-én. Der vil eksempelvis være forskel på størrelsen af nøgler, og der vil ikke være nogen erstatning for Diffie-Hellman algoritmen (4). Implementeringsopgaven kan derfor blive omfattende og have indvirkning på protokoller, CPU-behov og hukommelsesforbrug. Det kan derfor være fordelagtigt at planlægge i god tid.

Selv efter NIST PQC er blevet standardiseret i 2024, forventes det, at den nye standard vil blive opdateret og justeret. Derudover er det muligt, at endnu ikke opdagede angrebsmetoder vil medføre, at der skal udvikles nye standarder.

For at mindske arbejdet ved senere opdateringer kan kryptofleksibilitet være en mulighed (se infoboks).

Kryptofleksibilitet (crypto agility) er en betegnelse for, at kryptografiske elementer i et it-system adskilles fra det øvrige system på software- eller hardware-niveau. Målet er, at et systems kryptografiske algoritmer kan opdateres uden at påvirke resten af systemet og dermed sikre hurtigere og lettere opdatering. Den franske it-sikkerhedsmyndighed Agence nationale de la sécurité des systèmes d'information (ANSSI) beskriver kryptofleksibilitet i rapporten ANSSI views on the Post-Quantum Cryptography transition (7).

Systemer med yderst følsom eller værdifuld data

Nogle it-systemer behandler data, der er så følsomme eller værdifulde, at der ved en risikovurdering konkluderes at være et akut behov for at handle i stedet for at afvente NIST PQC-standarden. I dette tilfælde kan en hybrid algoritme være en mulighed. Alternativt kan det undersøges, om kryptografi baseret udelukkende på symmetriske algoritmer, for eksempel AES256, er en mulighed.

I forbindelse med kvantesikker kryptografi defineres en hybrid algoritme (hybrid mechanism) som en kombination af mindst to kryptografiske algoritmer. Den ene er en eksisterende standardiseret algoritme, for eksempel RSA, som er velafprøvet, men sårbar for at blive brudt af en kvantecomputer. Den anden er en kvantesikker algoritme, som potentielt er sårbar, fordi den er ny, men formodentlig kan modstå angreb fra en kvantecomputer.

Kombineres algoritmerne korrekt, er krypteringen både sikker nu og ved angreb med en kvantecomputer (3).

Ulemperne ved denne metode er, at den kræver flere ressourcer, og at den øgede kompleksitet forøger sandsynligheden for fejl, der kan udgøre en sikkerhedsrisiko.

1. Global Risk Institute. 2022 Quantum Threat Timeline Report. [Online] december 2022.

2. National Cyber Security Centre. Preparing for Quantum-Safe Cryptography. [Online] 2020.

3. Bundesamt für Sicherheit in der Informationstechnik. Quantum-safe cryptography – fundamentals, current developments and recommendations. [Online] 2021.

4. National Institute of Standards and Technology. Getting Ready for Post-Quantum Cryptography: Exploring Challenges Associated with Adopting and Using Post-Quantum Cryptographic Algorithms. [Online] 2021.

5. U.S. Department of Homeland Security. Preparing for Post-Quantum Cryptography: Infographic. [Online] 2021.

6. ETSI. TR 103 619. [Online] 2020.

7. Agence nationale de la sécurité des systèmes d'information. ANSSI views on the Post-Quantum Cryptography transition. [Online] 2022. .